Ciberseguridad en SAP

Nuestro servicio de Ciberseguridad detecta las configuraciones no adecuadas y vulnerabilidades de tu sistema SAP, que ponen en riesgo la seguridad de la información de tu empresa y la continuidad de tus operaciones.

La importancia de la Ciberseguridad

Los ciberataques se han disparado tanto en volumen como en complejidad, afectando ya no solo a las grandes corporaciones sino a todas las compañías que mantienen sus sistemas expuestos a una conexión a internet.

Aunque los sistemas SAP siempre se han considerado una solución de backend, las necesidades de teletrabajo actuales originan que dichos sistemas también se vean expuestos a los ataques de los hackers.

Los datos y procesos que gestionan los sistemas SAP son de vital importancia ya que contienen información financiera, de clientes, empleados e, incluso, el know-how de los nuestros productos.

Los ciberataques se producen buscando las vulnerabilidades de cada sistema, tanto las ya detectadas como las nuevas que se puedan producir. Por eso es importante mantener los sistemas correctamente configurados y actualizados para evitar, en la medida de lo posible, los riesgos derivados de la ciberseguridad

¿Cuales son los riesgos de un ciberataque?

Pérdida de

información

Robo de datos del sistema SAP

Asignación inexacta de permisos

Acceso no autorizado

al sistema

Inaccesibilidad del sistema

Inestabilidad

del sistema

Interrupción de procesos internos y externos

Beneficios

Reducir el riesgo de una intrusión en el sistema

Asegurar la confidencialidad de los datos del negocio

Garantizar la identidad y roles asignados a los usuarios

Reducir el riesgo de paradas costosas del sistema

Fases del servicio

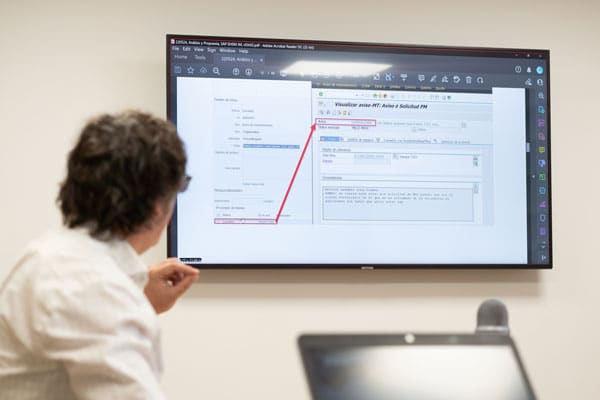

Auditoria

inicial

Revisión de los sistemas para detectar las principales vulnerabilidades y configuraciones que deben ser modificadas para conocer los puntos de actuación que debe ser sometido nuestro sistema para blindarlo ante los ciberataques.

Configuración de los sistemas

Con la información obtenida de los reportes de seguridad, procedemos a la implementación en el sistema de las distintas recomendaciones obtenidas, siguiendo un plan de acción previamente informado y acordado con cada cliente.

Monitorización

continua

Posibilidad de conectar los logs obtenidos de nuestro sistema SAP con un sistema de monitorización basado en algoritmos de inteligencia artificial, que puedan detectar de manera temprana aquellas acciones que puedan suponer un riesgo en el sistema.

Elementos de Análisis

Usuarios

- Revisión parámetros de contraseñas: Supervisión de los parámetros utilizados en el control de contraseñas del sistema, para prevenir el uso de contraseñas «estándar»

- Revisión parámetros de usuarios estándar: Control de los parámetros que activan el usuario estándar (SAP*) para evitar conexión no deseada con usuario superadministrador.

- Control de usuarios: Control de los usuarios mediante: revisión de permisos, control de uso de transacciones, control fecha de uso, para evitar cualquier acceso no deseado.

- Accesos multilogon: Control de todos los accesos que se realizan con un único usuario y así controlar las modificaciones no deseadas.

- Analisis de roles: Analisis de los roles de los usuarios para evitar privilegios no deseados y prevenir los accesos no deseados a datos sensibles del sistema.

Conexiones

- Revisión de parámetros de conexión segura (SNC): Supervisión de los parámetros utilizados en la creación de una conexión segura entre instancias, para evitar conexiones no securizadas.

- Control de servicios: Control de los servicios propios del cliente y estándar de la instancia, activos en el sistema, para prevenir conexiones no autorizadas.

- Control del SapRouter (proxy de SAP): Control de los parámetros utilizados en el SapRouter para evitar conexiones activas no deseadas.

- Control del SAP Webdispatcher: Control de los parámetros utilizados en el SAP WebDispatcher para evitar conexiones no deseadas, ya que es una herramienta de SAP que se utiliza para conectar varios sistemas entre ellos.

- Control de RFCs. Análisis de los accesos de los distintos sistemas a través de conexiones RFC.

Configuraciones

- Revisión parámetros generales del sistema: Control y supervisión de los parámetros generales del sistema para evitar bajo rendimiento del sistema o colapso del sistema.

- Revisión sistema de transportes: Revisión de los parámetros y control de los transportes que se realizan entre los distintos sistemas y así evitar la pérdida/modificación de los datos en los entornos de producción.

- Control de mandantes: Supervisión y control de los mandantes del sistema mediante la revisión de modificaciones de mandante.

BBDD

- Control de usuarios BBDD: Control de los usuarios que tienen acceso a la BBDD

- Control de los roles de BBDD: Control de los roles de BBDD, quien tiene asignado dichos roles, validez de los roles, etc… para evitar perdida de datos.

- Control de sesiones / procesos de BBDD: Supervisión de los procesos / sesiones de la BBDD para evitar caídas de la BBDD.

- Accesos externos a BBDD: Control de los accesos externos a la BBDD para evitar caídas, corrupción de datos, etc.

¿Por qué i3s?

Acumulamos más de 20 años de experiencia en el la implantación de soluciones SAP. El objetivo de nuestro Servicio de Ciberseguridad es garantizar a nuestros clientes tranquilidad y confianza para sacar el máximo rendimiento los sistemas de gestión SAP. La auditoria de Ciberseguridad SAP se realiza en colaboración con la Secure&IT, empresa líder en Ciberseguridad y Cumplimiento Normativo en el ámbito de las TIC, y que también está integrada en el Grupo LKS Next como i3s.

Cualificación

Equipo altamente cualificado, formado por 60 profesionales con una experiencia media de 15 años en proyectos SAP y en la implantación de sus sistemas de gestión en empresas.

Especialización

Contamos con una plantilla de profesionales experta y especializada en proyectos SAP. Con un alto conocimiento del amplio portfolio de sus soluciones empresariales.

Experiencia

Más 20 años de experiencia acumulada en la implantación de proyectos SAP, con certificación oficiales del fabricante de las principales soluciones de gestión.

Ciberseguridad en SAP